当今正是“物联网”(Internet of Things, IoT)技术的黄金时代:嵌入式处理器的性能和片上资源的丰富度得到了长足的提升,嵌入式设备可实现的功能逐步多样化;Wi-Fi(wireless fidelity)、蓝牙、5G(5th generation)等无线通信技术得到全面普及,使得“万物互联”的门槛前所未有地降低;同时,嵌入式设备与手机、路由器等智能设备间的协作大大增加,极大地提升了嵌入式设备的功能性和用户体验。物联网技术已经深入到了普通人生活的方方面面:从家中的扫地机器人、智能音箱、蓝牙开关,到工业中的物流机器人、无人机等,均是对物联网技术的典型应用。然而,物联网设备的安全问题不可小觑。与生活中常见的个人计算机(personal computer, PC)、手机等计算设备相比,物联网设备更易出现安全漏洞,也更易成为网络攻击的目标。其中的原因众多,举例如下:

物联网设备的计算资源有限,设备上通常不会部署完整的操作系统,因此物联网设备上极少使用目前在 PC 和智能手机上常见的二进制安全加固措施,如:地址空间布局随机化(address space layout randomization, ASLR),可写、可执行内存不相交,栈溢出保护(stack smashing protection, SSP)等。这使得设备上的软件漏洞更易被攻击者利用,以获得对设备的控制权。

同理,物联网设备上通常不存在防火墙等复杂安全机制,物联网设备的安全严重依赖于周边网络环境的安全性。

一部分(尤其是低端)物联网设备上的安全机制设计过于简单,且设备上的代码没有经过充分的安全审计,因此更容易存在安全弱点,这增大了设备遭受安全攻击的风险。

由于物联网设备“无处不在”、长时间在线的特性,物联网设备更容易遭到扫描和攻击。尤其一些长期暴露在公网上的设备,如路由器、“树莓派”等,此类设备是黑客重点研究、扫描和攻击的对象。一旦物联网设备遭受攻击,并进入僵尸网络,将很有可能对同网络上的其它设备造成长期的、持久的损害,并且难以被设备的主人发现。

物联网设备自身的特性,使得这些设备对于物理层面的侧信道攻击(side-channel attacks)更为敏感。例如,物联网设备的功耗与 CPU 的执行状态具有很强的相关性,攻击者很容易通过测量物联网设备的功耗变化来间接推算出 CPU 的执行状态,并泄露出用户密码等机密信息。此外,物联网设备对于拒绝服务(denial of service, DoS)攻击也更为敏感,例如攻击者可以通过反复唤醒一台物联网设备来实现损耗其寿命的目的[8]。

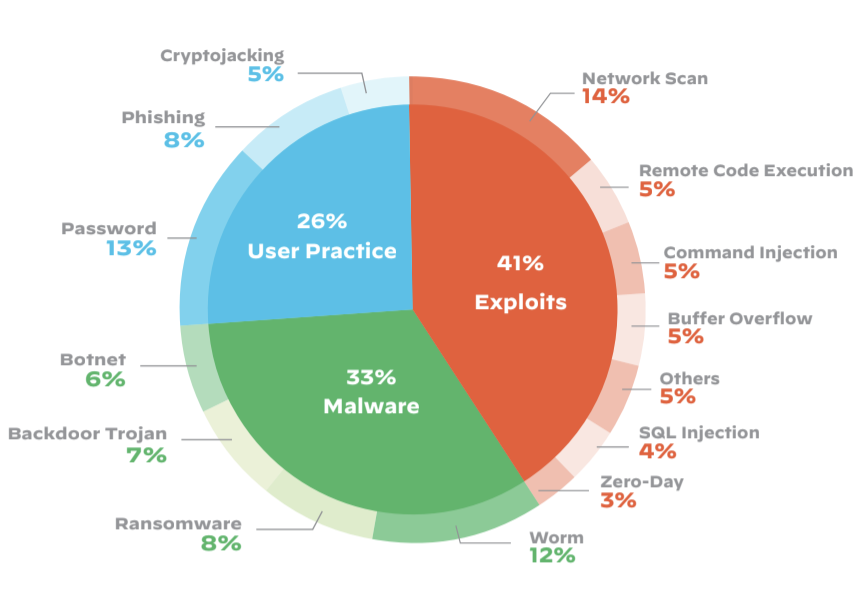

图1 针对物联网设备的攻击类型

正因以上原因,针对物联网设备的安全分析和加固与传统 PC 设备有很大不同,物联网安全领域需要新的技术和方法的指导。目前,学术界和业界已经有了一些针对物联网安全的研究,但业界对于物联网设备安全性的重视程度普遍不足,针对物联网设备的网络攻击仍然非常活跃。由于物联网设备的市场占有率稳步提升,物联网安全逐步成为信息安全领域的一个重要议题。本文主要分为 4 大部分。在第一部分,我们对物联网技术的现状,以及针对物联网设备易受安全威胁的原因进行了简要阐述。在第二部分,我们将对现有物联网设备所面临的主要威胁进行综述。在第三部分,我们将描述一些物联网设备所特有的安全机制。在第四部分,我们将简要阐述目前业界所建立起的针对物联网设备的一些安全实践。最后,我们将对全文进行总结。

2、针对物联网设备的安全威胁

传统上,一个物联网系统大致可以分为 3 个层次,分别是[4]:

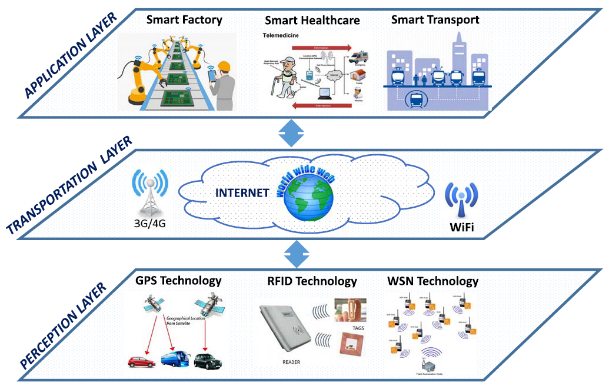

图2 物联网系统模型

1. 感知层(perception layer),负责提供物理上的传感器和通信网络,如射频识别(RFID,radio frequency identification),全球定位系统(GPS,global positioning system)等;2. 传输层(transportation layer),负责在物联网设备与互联网(Internet)之间建立通信,例如蓝牙网关等;3. 应用层(application layer),负责实现物联网设备本身的功能,如扫地机器人的自动寻路、智能音箱的语音识别功能等。这3个不同层次的特性各不相同,因此也面临不同的安全威胁,详述如下。

感知层安全。感知层面临的主要威胁有以下几种类型:

物理攻击。在取得对设备的物理接触之后,攻击者将能够直接提取设备上的敏感数据,或是修改设备上的程序,在其中加入恶意代码。此类攻击需要与设备进行物理接触,因此相对来说较容易防范;但设备厂商也有必要考虑设备本身在物理层面的安全性问题,例如需要避免在设备的电路板上留下调试接口等。

身份伪装。在缺乏有效的身份验证措施的物联网网络中,容易发生身份冒充的问题,恶意设备可以通过这种方式窃取敏感数据。另外,不安全的设备初始化和配对过程也是重要的安全威胁来源,例如一名攻击者可以利用路由器首次开机、尚未设置密码的时机,向其中注入恶意程序或配置。若要防止此类攻击,设备厂商应仔细考虑身份验证过程中可能存在的安全问题,并加入有效的身份验证机制。

拒绝服务攻击(DoS)。攻击者可以通过长时间使设备处于高功耗状态,来耗竭设备的计算能力。对此类攻击的完全防范非常困难,但设备厂商可以通过合理的安全设计,将此类攻击所造成的损失尽可能降低。例如,对于需要消耗大量算力的操作,应当加入有效的客户端身份验证机制,或是限制客户端执行操作的频率等等。

数据传输攻击。例如,攻击者可以对设备所传输的数据进行抓包,或实施中间人(MitM, man in the middle)攻击。对此类攻击的通用防范措施是在数据传输过程中增加加密与安全校验机制,如 Wi-Fi 中的 WPA(Wi-Fi Protected Access),以及 LTE(Long Term Evolution)中的 EEA(EPS Encryption Algorithm;其中 EPS = Evolved Packet System)算法等。

传输层安全。此层的安全威胁主要涉及对接入网(如 Wi-Fi,5G)的安全威胁,主要有 2 种攻击类型,分别是数据传输攻击和拒绝服务攻击。这两种攻击类型的防范方法与感知层安全中的类似,不再赘述。应用层安全。此层的安全威胁与传统 PC 所面临的安全威胁有一定的重合,主要有以下这些类型:

● 数据泄露:程序中的设计疏漏可能导致用户的隐私数据泄露给第三方。若要尽可能避免此类漏洞出现,需要对设备上的程序代码进行充分的安全审计和评估。

● 拒绝服务攻击:与感知层安全中的拒绝服务攻击类似,不再赘述。

● 远程代码执行:利用设备程序中的安全漏洞,攻击者能够控制设备执行一些意料之外的动作,甚至执行攻击者所上传的任意代码。此类安全威胁的防范方法与传统漏洞的防范类似,主要包括:加强代码安全审计、对程序进行模糊测试(fuzzing)、采用 ASLR 等二进制安全加固措施等。但在防范此类漏洞时,需要同时考虑设备本身的资源局限性。

-20250623144457.png)